La nueva IT distribuida, donde todo el mundo se conecta desde cualquier lugar y en cualquier momento, está creando una explosión de la superficie de exposición sin precedentes. Y todo va a peor, así lo piensan casi el 70% de los CISO.

Además, la nueva tendencia BYOD, puede exponer a las empresas a malware y a ciberdelincuentes si los dispositivos de los empleados no cumplen con las políticas de seguridad BYOD corporativas. No todos los endpoints pueden gozar del mismo grado de confianza, porque no todos son iguales… Durante este año, hemos ido viendo ataques muy dirigidos y focalizados en la obtención de réditos monetarios, con muchos secuestros de servidores, ordenadores corporativos, etc. El ransomware fue una auténtica plaga bíblica en 2022, y todavía continúa siendo la mayor preocupación del 91% de los CIOs encuestados en el último informe de ciberamenazas de SonicWall.

A todo esto, hay que sumar los últimos acontecimientos geopolíticos que conllevan nuevas ciberamenazas y, por tanto, nuevas tendencias en ciberseguridad. Hay que estar preparados para lo peor, ya que los planes tradicionales de seguridad ya no son suficientes.

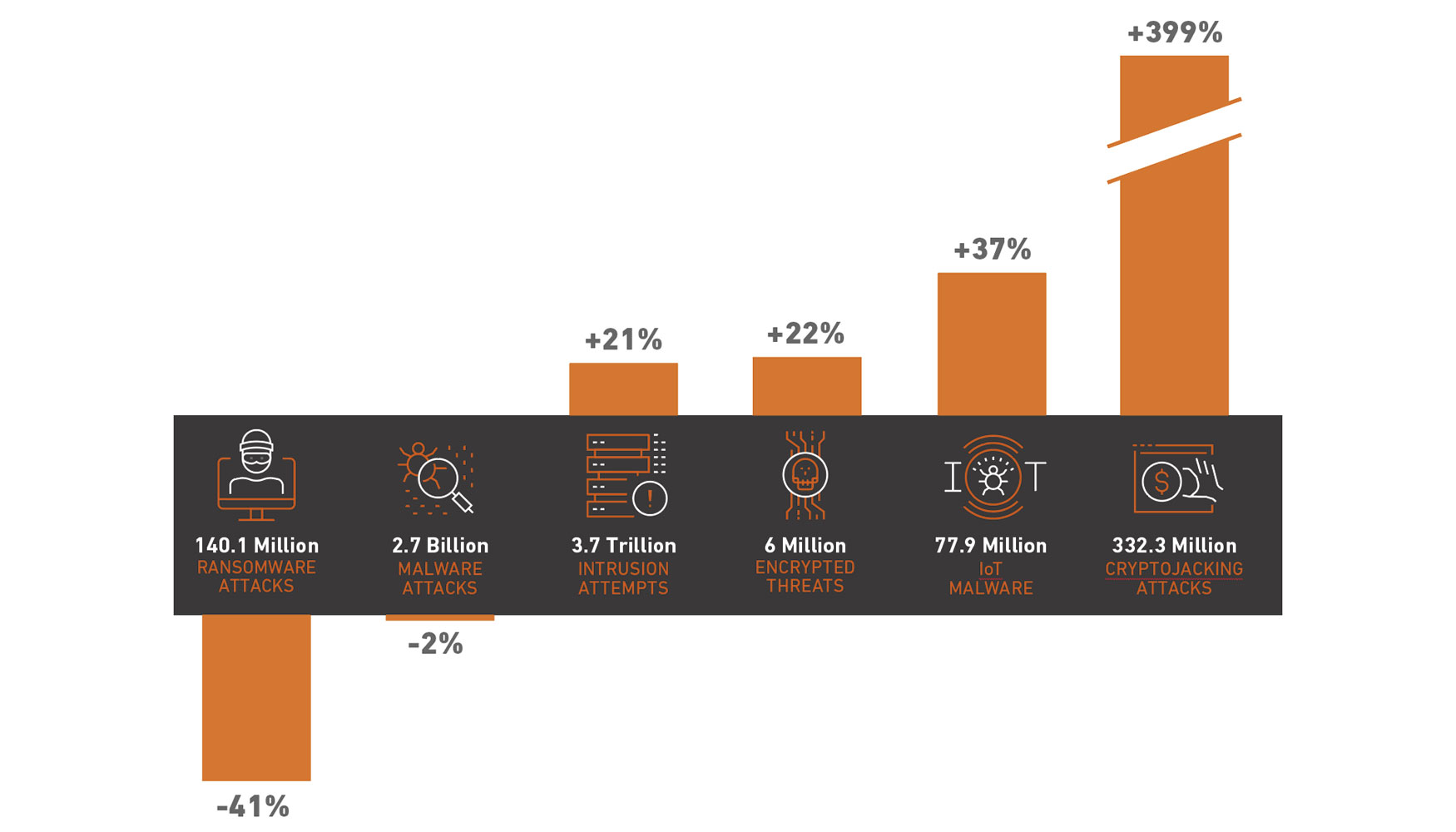

En 2023, según datos recogidos por nuestro Informe sobre Ciberamenazas, los ciberdelincuentes están diversificando y ampliando sus técnicas y habilidades para atacar infraestructuras críticas, lo que hace que el panorama de amenazas sea aún más complejo, obligando a las organizaciones a reconsiderar sus necesidades de seguridad. A pesar de la disminución en los intentos globales de ransomware (-41%), una variedad de otros ataques ha tenido una tendencia al alza a nivel mundial, incluido el cryptojacking (+399%), el malware de IoT (+37%) y las amenazas encriptadas (+22%).

Estas amenazas encriptadas utilizan los canales cifrados de comunicaciones para alcanzar y comprometer el endpoint ante la pasividad de todos los elementos de protección que no pueden analizar ese tráfico por diferentes razones (normalmente la falta autorización de certificados digitales unido a la falta de capacidad de proceso de los firewalls). La ciberdefensa se está trasladando al endpoint, por lo que la defensa por capas, la visibilidad y control de la infraestructura, el uso de la IA y los antivirus de nueva generación serán más necesarios que nunca.

Además, en 2023 también estamos viendo un auge de la seguridad en la nube, un incremento de la seguridad IoT y un aumento de la ciberseguridad móvil como una de las principales tendencias. A todo esto, hay que sumar la importancia de la gestión de identidades y de accesos y las consecuentes medidas robustas de control de acceso a los datos.

Este panorama ha llevado a un aumento en el uso de arquitecturas de seguridad Zero-Trust, aumentando el perímetro de seguridad allá donde estén los trabajadores, independientemente de si un usuario está dentro o fuera del perímetro. Así, más que nunca es necesario redefinir quién puede acceder y a qué.

Por ello, en 2023 desde SonicWall seguiremos desplegando tecnologías como el acceso remoto seguro, arquitecturas Zero- Trust, acceso remoto seguro para todo tipo de organizaciones, seguridad de los datos y aplicaciones en el Cloud, protección de la identidad (MFA, single sign-on, uso de tunnel all-mode y always on VPN, etc.), nuevos firewalls como puntos centrales de nuestras arquitecturas multiperimetrales, herramientas de visibilidad y control de nuestras infraestructuras, mejores puntos de acceso seguros y switches, etc.

Así, la construcción de una nueva ciberdefensa es básica y obligatoria, por capas, preparada para detectar todo tipo de ataques de corte conocido y desconocido, con visibilidad central para poder responder en tiempo real, y todo a un TCO asequible para una PYME. Y en todo este nuevo entorno, la puesta en marcha de antivirus de nueva generación, con capacidad de roll-back, como última línea de defensa, es fundamental. Hay que estar preparados para lo peor, no hay paraíso sin serpiente, dicen.